Os 25 hackers mais famosos da história

- 1413

- 187

- Melvin Mueller

Há Hackers famosos que se destacaram por seus conhecimentos, habilidades e o que são capazes de alcançar o trabalho para si mesmos. Rafael Gray, Chad Davis, Andrew Auernheimer e outros que mencionaremos neste artigo.

A palavra hacker é inglês e vem do verbo para hackear, o que significa cortar. Então, temos que hacker é um "cortador". Isso nos diz pouco e não nos serve, neste caso, a etimologia do termo para obter uma ideia precisa.

Um hacker de computador não é apenas um pirata da rede. Um hacker é, acima de tudo, uma pessoa curiosa que, através de seu conhecimento em ciência da computação, programador profissional, consegue acessar sites protegidos ou páginas da Internet através de seu computador e difícil para os mortais.

Um hacker pode ser introduzido, com relativa facilidade, nas contas bancárias de milhares de pessoas e acessar informações muito suculentas que podem interessar a inúmeras empresas.

No entanto, nem todos os hackers usam suas habilidades para fins maus. Muitos defendem organizações públicas ou privadas ou estão envolvidas em informações privilegiadas.

Lista de hackers mais influentes

1- Rafael Gray

Este garoto se tornou um bilionário acessando sistemas de computadores de computadores em todo o mundo, obtendo o número de cartão de crédito de muitas pessoas. Ele foi apelidado de "o hacker Bill Gates". Isto é, para muitos, tem sido o número um indiscutível.

2- Chad Davis

Seu nome de guerra era MindPhasr. É um dos criminosos cibernéticos mais famosos do século XX. Era o criador do "Hell Global" (Global Hell), uma espécie de união de hackers que operava nos Estados Unidos e trouxe as principais empresas norte -americanas na rua da amargura.

Ele foi responsável por todo o vandalismo que sofreu a página oficial da Casa Branca. Os ataques terminaram com a famosa lenda: "O inferno global nunca morrerá".

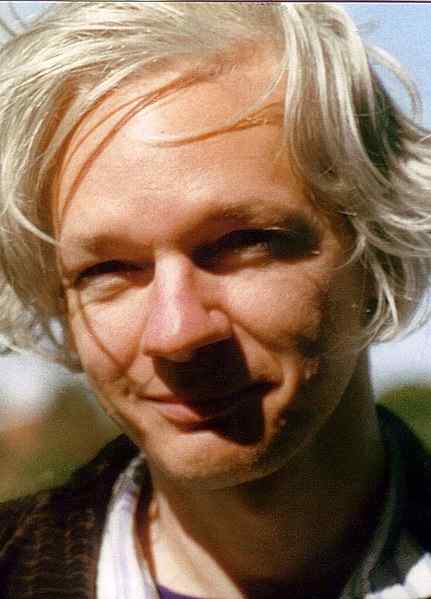

3- Julian Paul Assange

Fonte: Martina Haris/Julian Assange [domínio público]

Fonte: Martina Haris/Julian Assange [domínio público] Ele é o criador do WikiLeaks bem conhecido, uma página dedicada a transmitir muito.

Na adolescência, ele já conseguiu acessar e publicar documentos "High Secret" do Exército dos Estados Unidos. Aos 16.

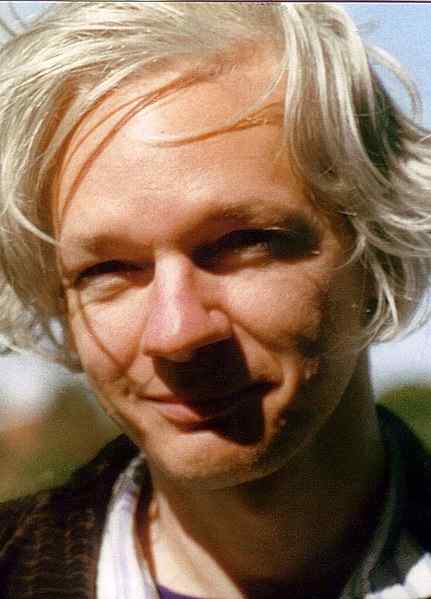

4- Andrew Auernheimer

Fonte: Weev em em.Wikipedia [CC BY-SA 3.0 (https: // CreativeCommons.Org/licenças/BY-SA/3.0)]

Fonte: Weev em em.Wikipedia [CC BY-SA 3.0 (https: // CreativeCommons.Org/licenças/BY-SA/3.0)] A maneira de invadir esse garoto também é interessante. É um troll da Internet, mais conhecido por seu pseudônimo: "Weev".

É dedicado à escrita, em fóruns e comunidades da Internet, opiniões incendiárias e provocativas, usando muitos pseudônimos ao mesmo tempo. Ele conseguiu interromper a página da Amazon e foi responsável por invadir a página do New York Times.

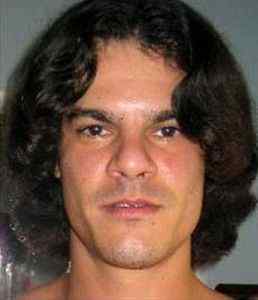

5- Rafael Núñez

Fonte: Assemblyunnaki [CC BY-SA 4.0 (https: // CreativeCommons.Org/licenças/BY-SA/4.0)]

Fonte: Assemblyunnaki [CC BY-SA 4.0 (https: // CreativeCommons.Org/licenças/BY-SA/4.0)] Membro do famoso grupo de hackers "World of Hell" (World of Hell), realizou ataques seletivos e de alto perfil contra páginas que sofriam de má segurança.

Núñez aparece no livro de Dan Varton (2002) intitulado "The Hacker Newspapers: Teenage Hacker Confessions". Agora ele é um empresário bem conhecido venezuelano.

6- Kristina Svechinskaya Vladimirovna

Há também senhoras na pirataria de computador. Este jovem hacker russo conseguiu entrar através de um Trojan nos maiores bancos americanos e britânicos. La Damisela conseguiu trapacear através dos troianos cerca de três bilhões de dólares no total.

Pode atendê -lo: Escudo do Norte de Santander: História e Significado7- Karl Koch

Um vínculo James de hackerismo. Este alemão ficou famoso nos anos 80, quando ainda havia a União Soviética e a Guerra Fria estava no auge.

Ele vendeu informações invadidas dos computadores do Exército Americano para a KGB soviética. Foi um dos poucos hackers participar ativamente de questões de espionagem da famosa Guerra Fria.

8- Gary McKinnon

Fonte: In: Usuário: Wilsha [CC BY-SA 3.0 (http: // criativecommons.Org/licenças/BY-SA/3.0/]]

Fonte: In: Usuário: Wilsha [CC BY-SA 3.0 (http: // criativecommons.Org/licenças/BY-SA/3.0/]] Este administrador escocês, de sistemas, foi preso por invadir nada menos que 97 bases militares americanas. Também foi facilmente introduzido em computadores da NASA.

Sua maior façanha foi realizada em 2002, quando no incrível período de 24 horas que ele acessou, hackeou e conseguiu soltar os sistemas de 2000 computadores do Exército Americano e roubar arquivos secretos e sistemas de armamento.

Este ataque maciço fez com que grande parte da rede do exército fosse desativada por vários dias.

9- Adrian Lamo

Fonte: Lamo-Mitnick-Pailen.PNG: Foto de Matthew Griffiths; Direitos designados para Adrian Lamo, posteriormente liberam livremente para o domínio público pelo mesmo. Publicado pela primeira vez pela Wired News em 2002, sem atribuição de direitos. Sem direitos reservados, mas ple.Trabalho derivado: beo [domínio público]

Fonte: Lamo-Mitnick-Pailen.PNG: Foto de Matthew Griffiths; Direitos designados para Adrian Lamo, posteriormente liberam livremente para o domínio público pelo mesmo. Publicado pela primeira vez pela Wired News em 2002, sem atribuição de direitos. Sem direitos reservados, mas ple.Trabalho derivado: beo [domínio público] Ele invadiu as páginas do New York Times, Yahoo e Microsoft. Após esse sucesso, ele foi contratado para fortalecer a segurança do computador de várias páginas de empresas bem conhecidas.

Muitos hackers acabam trabalhando para impedir que outros hackers façam o que alcançaram. O peixe que morde a cauda.

10- Robert Tappan Morris

Fonte: Trevor Blackwell [CC BY-SA 3.0 (https: // CreativeCommons.Org/licenças/BY-SA/3.0)]

Fonte: Trevor Blackwell [CC BY-SA 3.0 (https: // CreativeCommons.Org/licenças/BY-SA/3.0)] Engenheiro de computação que em 1988 inventou o "worm" ou o verme do computador. Esse verme é um tipo de vírus, mas que, ao contrário deles, se espalha sem a ajuda de uma pessoa, por si mesmo.

Tappan foi a primeira pessoa a ser presa por violar a lei de fraude e abuso de computadores dos Estados Unidos. Ele foi professor de engenharia elétrica e de computadores no prestigiado Instituto de Tecnologia de Massachusetts quando foi condenado a três anos de prisão pelo American Cortes.

11- Kevin Poulen

Fonte: Klpoulen [CC BY-SA 3.0 (https: // CreativeCommons.Org/licenças/BY-SA/3.0)]

Fonte: Klpoulen [CC BY-SA 3.0 (https: // CreativeCommons.Org/licenças/BY-SA/3.0)] Hacker para um Porsche 944! Este homem, editor de notícias da Wired.com, ele invadiu todas as linhas telefônicas da cidade de Los Angeles para garantir que sua ligação seja a centésima segunda em uma lista de chamadas para uma estação de rádio.

Esse número deu o direito de receber o prêmio de gordura: um Porsche 944 S2. Depois de deixar a prisão, ele deixou o mundo da programação e tornou -se jornalista para se afastar das atividades criminosas de seu passado como pirata de computador.

12- Albert González

Fonte: u.S. Serviço Secreto/Advogado dos EUA para Nova Jersey [Domínio Público]

Fonte: u.S. Serviço Secreto/Advogado dos EUA para Nova Jersey [Domínio Público] Conhecida por ser a mente organizadora de uma fraude maciça com cartões de crédito, Albert conseguiu desviar 170 milhões de dólares em sua conta. Essa fraude foi considerada uma das maiores da história dos Estados Unidos.

Ele usou o SQL (linguagem de consulta estruturada) para roubar dados do sistema, com números de cartões e nomes de manchetes, e lançou grandes ataques ARP (em espanhol, protocolo de resolução de endereços) que semearam a área de mensagens falsas em todo o sistema.

13- George Hotz

Fonte: Steve Jennings/Getty Images [CC por 2.0 (https: // CreativeCommons.Org/licenças/por/2.0)]

Fonte: Steve Jennings/Getty Images [CC por 2.0 (https: // CreativeCommons.Org/licenças/por/2.0)] Estudante do John Hopkins Center for Young talentam programadores, George saltou para a fama por seu iPhone Hacking, que permitiu ser usado por outros terminais sem estar conectado a nenhuma rede.

Pode servir você: instrumentos musicais da Argentina (folk e nativo)As limitações do iPad, iPad Touch e Apple TV também podem pular. Ele também foi processado pela Sony por invadir sua famosa estação de jogo 3.

14- Kevin Mitnick, o início

Fonte: Aeneas de Troya da Cidade do México, México [CC por 2.0 (https: // CreativeCommons.Org/licenças/por/2.0)]

Fonte: Aeneas de Troya da Cidade do México, México [CC por 2.0 (https: // CreativeCommons.Org/licenças/por/2.0)] Consultor de segurança de computadores, Mitnick é um dos hackers mais conhecidos do século XX. Ele participou de vários crimes de computador contra a segurança da comunicação e se tornou um dos criminosos de computador mais procurados pelas autoridades dos EUA.

Aos doze anos, ele já fez seus pinitos modificando a seu favor o cartão dos ônibus urbanos de Los Angeles. Na internet, circula da sua com uma camisa onde a lenda diz: "Eu não sou um hacker, mas um profissional de segurança".

15- Astra

Seu nome verdadeiro nunca foi conhecido. Parece que ele era um matemático de 58 anos. Ele entrou no banco de dados do construtor de aeronaves de caça supersônico e roubou todos os dados das novas armas da empresa Dassault Group para esses e outros aviões de guerra.

A informação interessou as pessoas de todo o mundo. Havia cerca de 250 compradores de todas as partes do mundo: nas proximidades do leste, Brasil, África do Sul, França, Alemanha, Itália, etc.

O preço de cada documento totalizava mil dólares. Por outro lado, o dano que isso significava para a empresa Dassault Group excede 360 milhões de dólares.

16- Jonathan James

Fonte: Naranj8 [CC BY-SA 4.0 (https: // CreativeCommons.Org/licenças/BY-SA/4.0)]

Fonte: Naranj8 [CC BY-SA 4.0 (https: // CreativeCommons.Org/licenças/BY-SA/4.0)] Seu pseudônimo era "Com0rade". Morreu aos 24 anos. Aos quinze anos, ele começou sua carreira de hacker, fazendo Bell South, Miami-Dade, NASA e o banco de dados do Ministério da Defesa dos Estados Unidos.

James roubou mais de um milhão e meio. Ele foi condenado a 6 meses de prisão domiciliar e o juiz, além disso, exigiu escrever uma carta de desculpas tanto na NASA quanto no Ministério da Defesa Americana.

Além disso, em 2007, após o grande golpe do grupo Albert González, a polícia fez um recorde na casa de James. Ele garantiu que não tinha nada a ver com esse assunto.

Ele o entrou em pânico para trancá -lo relacioná -lo com esses crimes de assaltos nas cartas e, em 2008, ele tirou a vida ao levar um tiro no chuveiro.

Ele escreveu uma carta de despedida na qual disse que não acreditava no sistema de justiça e que sua carta pode fazer muitos. A carta terminou que ele havia perdido o controle da situação e que essa era a única maneira de recuperá -la.

17- Vladimir Levin

Sua história se assemelha à trama do filme de espionagem "Casino Royal", de James Bond.

Ao lado de sua banda, no chão de São Petersburgo (Rússia), Levin roubou milhões de contas, em todo o mundo, do Citybank Bank. Mas a operação não foi realizada online. Ele fez isso através de ouvintes de telefone.

Ele conseguiu interceptar muitas conversas com os clientes com o banco e, portanto, conseguiu conhecer todos os dados necessários. Em 1998, o juiz decidiu que Levin teve que retornar ao banco o valor de duzentos quarenta mil dólares. Três anos estava entre os bares. Desde então, nada se sabe sobre ele.

Pode atendê -lo: Demigrante18- Mathew Bivan e Richard Price

Este casal britânico teve o governo dos EUA em Jaque durante 1994. Eles conseguiram acessar e atacar o sistema Pentágono. Eles imitaram a maneira de se comunicar dos agentes americanos e vazaram informações de segurança restritas a agentes coreanos.

Naquela época, eles tinham 21 e 16 anos, respectivamente. Os americanos, a princípio, não sabiam qual país havia recebido as informações, se a Coréia do Norte ou a Coréia do Sul. Se tivesse sido a Coréia do Norte, o risco de guerra mundial era real.

Felizmente para o mundo, os relatórios falsificados chegaram ao Serviço de Inteligência Sul -Coréia. Um ano depois, o dueto hacker foi detectado e foi preso.

19- chening hou

Este chinês de Taiwan criou um vírus que deu o nome de suas iniciais: CIH. Embora mais tarde ele se arrependeu e pediu desculpas ao mundo por ter criado esse vírus perigoso, ele disse que havia feito para desacreditar todas as empresas que fabricou antivírus para computadores, chamando -os de bungumas.

Eu queria dar uma lição a eles, em suas próprias palavras. Este vírus foi posteriormente conhecido como vírus Chernóbyl, aludindo à usina nuclear ucraniana que sofreu esse trágico acidente em 1986.

O vírus era muito mais perigoso apenas em 26 de abril, data do acidente de Cernóbyl. Então foi descoberto que, na realidade, essa data era o aniversário do amigo Chening.

20- ehud tenenbaum

Hacker judeu que saltou para a fama aos 19 anos por liderar um grupo de hackers que conseguiram danificar os sistemas de comunicação das maiores empresas norte -americanas. Ele hackeou os sistemas de computadores da Força Aérea dos Estados Unidos, NASA, Marinha Americana, Pentágono, Knesset e MIT.

Ele também invadiu os computadores de grupos terroristas baseados na Palestina e destruiu as páginas da organização Hamás.

21- Michael Calce

Em 2000, este canadense de 15 anos, sob o pseudônimo de "Mafiaboy", lançou ataques à negação de serviço ou DDoS para o Yahoo!, Amazón, eBay, comprar.Com, CNN e Dell. Isso custa às empresas mais de 7 milhões de dólares em danos.

Após o ataque, ele foi preso e sentenciado a oito meses de prisão. Atualmente é considerado um hacker de chapéu branco. Ele escreveu alguns livros contando sua história e em 2017 ele apresentou seu documentário Rivolta.

22- Sven Jaschan

Alemão e estudante de computadores que em 2004 espalharam os vermes Netsky e Sasser. Eles foram criados quando eu tinha 16 anos, mas lançado dois anos depois.

De acordo com o grupo SOPOS da empresa, esses vírus infectaram pelo menos 70% das equipes nos primeiros meses de 2004, cerca de 18 milhões de computadores. Ele foi preso e condenado a 3 anos de prisão com liberdade condicional e 30 horas de serviço comunitário.

23- Stephen Gary "Steve" Wozniak

Fonte: Foto de Alan Light [CC por 2.0 (https: // CreativeCommons.Org/licenças/por/2.0)]

Fonte: Foto de Alan Light [CC por 2.0 (https: // CreativeCommons.Org/licenças/por/2.0)] Antes de ser conhecido como o co -fundador de Apple Stephen, ele considerou um hacker de 'chapéu branco' ao tirar sarro do sistema telefônico. Eu crio dispositivos que permitiram chamadas gratuitas para longas distâncias.

Eu chamo os dispositivos de "Blue Box" ou "Blue Boxes", ganhando o apelido de Berkeley Blue pela comunidade "Phone Phraking".

24- David l. Smith

É conhecido pela criação do vírus "Melissa". Este vírus do computador foi espalhado em 1999 por e -mails que prometeram oferecer acesso a 80 páginas da web pornô. O arquivo original foi chamado de "Lista.documentos do Doc ”e Infected Microsoft Office.

David foi preso, declarado culpado, condenado a 10 anos de prisão e teve que pagar uma multa de 5000 dólares. Seus vírus causaram mais de 70 milhões de dólares em danos.

Em 2001, ele colaborou com o FBI, para capturar o hacker holandês Jan de Wit, procurado criando vírus Anna Kournikova.

25- Loyd Blankenship

Fonte: lblankenship; Fronteiras agitadas por grawidade (log) [domínio público]

Fonte: lblankenship; Fronteiras agitadas por grawidade (log) [domínio público] Desde 1970, Loyd contribuiu e participou da comunidade de hackers, isso deu a ele o título de "The Mentor". Ele é conhecido por escrever o ensaio "Os Hackers do Manifesto".

Ele escreveu este ensaio após sua prisão; Serve como um guia para novos hackers e descreve as bases de hackers. Atualmente, ele trabalha para a empresa de segurança de computadores da McAfee.

- « Características da leucina, estrutura, funções, biossíntese

- Características de lisina, estrutura, funções, biossíntese »